VPN. Bylo dzis o Brave i DuckDuckGO to teraz o VPN

VPN - Virtual Private Network.

Jak dziala (w duzym uproszczeniu)

Cala wasza aktywnosc sieciowa przechodzi najpierw przez wybrany przez was serwer (z listy dostepnych serwerow przez uslugodawce) i przez ten serwer do was wraca.

Wasza aktywnosc na odcinku wasze urzadzenie - serwer vpn jest szyfrowane, wiec nawet dostawca interentu nie wie gdzie sie laczycie.

Z czymkolwiek sie laczycie, jestescie rozpoznawani jako serwer vpn a nie wasze prywatne IP

Zalety

- nikt nie wie co w sieci robicie (teoretycznie)

- wasz dostawca interentu nie wie co robicie

- utrudniony (ciezko napisac niemozliwy) jest rowniez wlam na lacze by grzebac w pakietach

- jesli jakis content nie jest dostepny np dla Europy, to wystarczy sie przepiac na serwer VPN ktory stoi np w USA i gotowe

- to samo dziala jesli chodzi o programy czy gry online z obwarowaniem regionalnym

- po prostu laczycie sie poprzez serwer stojacy 'gdzies' i jestescie rozpoznawani jakbyscie sie laczyli z tej wlasnie lokacji

- logi na serwerach VPN nie sa przechowywane wiec nie ma historii waszych dzialan

Wady

- dobry VPN kosztuje - za darmo umarlo

- ostatnio placilem 400 ale umowa byla na 28 miesiecy (24 +4 gratis) wiec wychodzi 14 pln/m-ac, no i dotego moge pod to podpiac 6 urzadzen (PC, komorki, konsole, TV, itd)

- im tanszy VPN tym ilosc serwerow jest mniejsza, szyfrowanie gorsze, predkosc transferow mniejsza, gorsze pingi, itd.

- mozliwe widoczne spadki predkosci (choc przy dobrym VPN ciezko zauwazyc)

Polecane VPNy

- NordVPN (sam korzystam)

- ExpressVPN

- Surfshark

Nalezy jednak pamietac, ze nie ma czegos takiego jak anonimowosc w sieci. Wszystko i kazdego da sie namierzyc i wytropic, ale VPN to podstawowe narzedzie by utrudnic to zadanie.

W 99.99% wystarczy do codziennych aktywnosci, choc oczywiscie jesli NSA zechce was namierzyc to i tak to zrobi, no ale to juz trzeba sie mocno narazic. Do domowego uzytku VPN calkowicie powinien wystarczyc.

#it #vpn #security #internet

Jak dziala (w duzym uproszczeniu)

Cala wasza aktywnosc sieciowa przechodzi najpierw przez wybrany przez was serwer (z listy dostepnych serwerow przez uslugodawce) i przez ten serwer do was wraca.

Wasza aktywnosc na odcinku wasze urzadzenie - serwer vpn jest szyfrowane, wiec nawet dostawca interentu nie wie gdzie sie laczycie.

Z czymkolwiek sie laczycie, jestescie rozpoznawani jako serwer vpn a nie wasze prywatne IP

Zalety

- nikt nie wie co w sieci robicie (teoretycznie)

- wasz dostawca interentu nie wie co robicie

- utrudniony (ciezko napisac niemozliwy) jest rowniez wlam na lacze by grzebac w pakietach

- jesli jakis content nie jest dostepny np dla Europy, to wystarczy sie przepiac na serwer VPN ktory stoi np w USA i gotowe

- to samo dziala jesli chodzi o programy czy gry online z obwarowaniem regionalnym

- po prostu laczycie sie poprzez serwer stojacy 'gdzies' i jestescie rozpoznawani jakbyscie sie laczyli z tej wlasnie lokacji

- logi na serwerach VPN nie sa przechowywane wiec nie ma historii waszych dzialan

Wady

- dobry VPN kosztuje - za darmo umarlo

- ostatnio placilem 400 ale umowa byla na 28 miesiecy (24 +4 gratis) wiec wychodzi 14 pln/m-ac, no i dotego moge pod to podpiac 6 urzadzen (PC, komorki, konsole, TV, itd)

- im tanszy VPN tym ilosc serwerow jest mniejsza, szyfrowanie gorsze, predkosc transferow mniejsza, gorsze pingi, itd.

- mozliwe widoczne spadki predkosci (choc przy dobrym VPN ciezko zauwazyc)

Polecane VPNy

- NordVPN (sam korzystam)

- ExpressVPN

- Surfshark

Nalezy jednak pamietac, ze nie ma czegos takiego jak anonimowosc w sieci. Wszystko i kazdego da sie namierzyc i wytropic, ale VPN to podstawowe narzedzie by utrudnic to zadanie.

W 99.99% wystarczy do codziennych aktywnosci, choc oczywiscie jesli NSA zechce was namierzyc to i tak to zrobi, no ale to juz trzeba sie mocno narazic. Do domowego uzytku VPN calkowicie powinien wystarczyc.

#it #vpn #security #internet

14

Brexit i Netscape: umowa handlowa opisuje antyki. Nadużyto "kopiuj-wklej"?dobreprogramy.pl

BBC doszukało się kuriozalnych zapisów w olbrzymim dokumencie umowy handlowej między Zjednoczonym Królestwem a Unią Europejską (osławiony EU-UK Trade and Cooperation Agreement, czyli tzw. Brexit Trade Deal). W rozdziale dotyczącym przetwarzania i przechowywania danych DNA obywateli znajdują się rekomendacje z zakresu szyfrowania komunikacji. Zawierają one wzmianki na temat protokołu S/MIME, ale... w kontekście programów Mozilla Mail i Netscape Communicator.

Przypomnijmy, że Mozilla i Netscape nie miały swoich nowych wersji już od ponad dekady. Mimo to, są one wymieniane jako przykłady "nowoczesnych rozwiązań pocztowych", celem umotywowania użycia S/MIME. Przytaczanie tak archaicznych programów jest dość zabawne, ale nie podważa sensu akapitu (na szczęście). Zarówno S/MIME jest dziś w użyciu, jak i nowoczesne rozwiązania pocztowe go obsługują. Niestety, zaraz obok znajdują się bardziej niepokojące przepisy. Jako metody właściwe do przetwarzania danych DNA opisano:

- AES-256 (aprobowany przez NSA)

- RSA-1024 (nierozłożony na czynniki, ale uznany za niebezpieczny od 2010)

- SHA-1 (złamany w lutym 2017)

Oczywistym jest, że owe akapity nie tyle są błędne, a powstałe mniej więcej dwie dekady temu. Są przeklejane przez urzędników, bez wiedzy o tym, że matematyka też miewa datę ważności, już od wielu lat.

https://www.dobreprogramy.pl/Brexit-i-Netscape-umowa-handlowa-opisuje-antyki.-Naduzyto-kopiujwklej,News,112489.html

#uk #brexit #it #internet #biurokracja

Przypomnijmy, że Mozilla i Netscape nie miały swoich nowych wersji już od ponad dekady. Mimo to, są one wymieniane jako przykłady "nowoczesnych rozwiązań pocztowych", celem umotywowania użycia S/MIME. Przytaczanie tak archaicznych programów jest dość zabawne, ale nie podważa sensu akapitu (na szczęście). Zarówno S/MIME jest dziś w użyciu, jak i nowoczesne rozwiązania pocztowe go obsługują. Niestety, zaraz obok znajdują się bardziej niepokojące przepisy. Jako metody właściwe do przetwarzania danych DNA opisano:

- AES-256 (aprobowany przez NSA)

- RSA-1024 (nierozłożony na czynniki, ale uznany za niebezpieczny od 2010)

- SHA-1 (złamany w lutym 2017)

Oczywistym jest, że owe akapity nie tyle są błędne, a powstałe mniej więcej dwie dekady temu. Są przeklejane przez urzędników, bez wiedzy o tym, że matematyka też miewa datę ważności, już od wielu lat.

https://www.dobreprogramy.pl/Brexit-i-Netscape-umowa-handlowa-opisuje-antyki.-Naduzyto-kopiujwklej,News,112489.html

#uk #brexit #it #internet #biurokracja

8

Koniec Adobe Flash. W Windows 10 zaczęły pojawiać się ostrzeżeniadobreprogramy.pl

Już po 31 grudnia 2020 r. zaczniemy się żegnać z Adobe Flash. Technologia ta zasilała wiele serwisów internetowych, w tym także Platformę Usług Elektronicznych ZUS. Tymczasem Windows 10 zaczął pokazywać powiadomienia o definitywnym odcięciu tej usługi.

https://www.dobreprogramy.pl/Adobe-Flash.-W-Windows-10-zaczely-pojawiac-sie-ostrzezenia,News,112462.html

#it #internet #komputery #flash

https://www.dobreprogramy.pl/Adobe-Flash.-W-Windows-10-zaczely-pojawiac-sie-ostrzezenia,News,112462.html

#it #internet #komputery #flash

7

IBM idzie w zaparte i chce przekonać użytkowników do słuszności decyzji o CentOSphoronix.com

https://www.phoronix.com/scan.php?page=news_item&px=Red-Hat-CentOS-Pleading-Cont

#redhat #it #komputery #informatyka #opensource #ibm #linux

Wiele osób zaskoczyła wiadomość, że CentOS 8 zostanie wycofany w przyszłym roku jako popularny produkt będący pochodną Red Hat Entrprise Linux, który jest bezpłatny i często przystosowany do użytku w dużych organizacjach.IBM Red Hat chce umieścić CentOS „Stream” przed RHEL jako jego upstream

#redhat #it #komputery #informatyka #opensource #ibm #linux

Wiele osób zaskoczyła wiadomość, że CentOS 8 zostanie wycofany w przyszłym roku jako popularny produkt będący pochodną Red Hat Entrprise Linux, który jest bezpłatny i często przystosowany do użytku w dużych organizacjach.IBM Red Hat chce umieścić CentOS „Stream” przed RHEL jako jego upstream

7

Wykop się skończył.. Youtube się kończy.blog.youtube

https://blog.youtube/news-and-events/supporting-the-2020-us-election

Youtube od dziś usuwa treści dysktredytujące "clown world". Zaczyna od niewygodnych treści związanych z oszustwami wyborczymi w USA.

#informacje #it #komputery #swiat #technologia #youtube #cenzura #wybory

Youtube od dziś usuwa treści dysktredytujące "clown world". Zaczyna od niewygodnych treści związanych z oszustwami wyborczymi w USA.

#informacje #it #komputery #swiat #technologia #youtube #cenzura #wybory

40

Cyberpunk 2077 dostaje słabe oceny bo... jest za dużo możliwości w grze.www-gamespot-com.cdn.ampproject.org

https://www-gamespot-com.cdn.ampproject.org/v/s/www.gamespot.com/amp-reviews/cyberpunk-2077-review/1900-6417622/?amp_js_v=a6&_gsa=1&usqp=mq331AQHKAFQArABIA%3D%3D

#swiat #informacje #it #komputery #technologia #gry #cyberpunk2077

Recenzentka Kallie Plagge zrecenzowała grę Cyberpunk2077 dla GameSpot. Pomijając glitche gry przed update, dziewczyna skrytykowała grę za to, że jest w niej za dużo możliwości. Skrytykowała też szatę graficzną.

#swiat #informacje #it #komputery #technologia #gry #cyberpunk2077

Recenzentka Kallie Plagge zrecenzowała grę Cyberpunk2077 dla GameSpot. Pomijając glitche gry przed update, dziewczyna skrytykowała grę za to, że jest w niej za dużo możliwości. Skrytykowała też szatę graficzną.

11

Ello! Przyszedłem sobie tu polurkować bo wykop zgnił już do reszty.

Hej, tu DanOates, to mój pierwszy post na lurku. Wizualnie strona wygląda ok, ale…

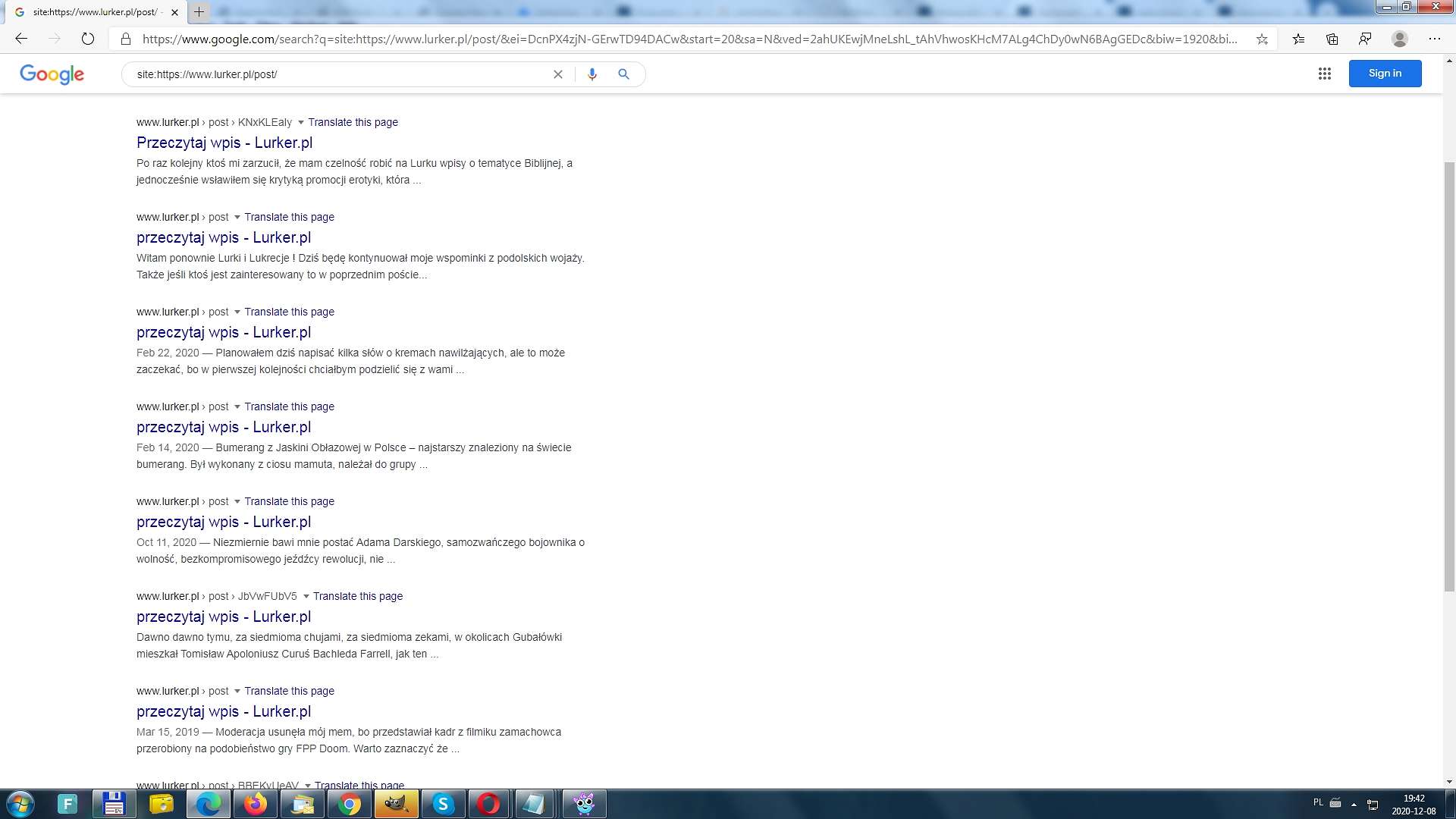

Pierwsze co mi się rzuciło w oczy to słaby kod, szczególnie <head> postów. Nie piszę tego by obrazić autora strony, tylko by naprawić lurkera i uczynić go lepszym.

W chwili obecnej google praktycznie nie indeksuje poszczególnych postów bo wszystkie mają takie same atrybuty co strona główna, dlatego zaindeksowane rezultaty wyglądają tak:

Według mnie, żeby posty indeksowały się poprawnie należy zadbać żeby posty otwierały się na osobnej podstronie jak na wykopie i przynajmniej atrybut <title> wskazywał tytuł poszczególnych postów. Oczywiście przydała by się o wiele głębsza optymalizacja SEO, ale ten element jest kluczowy.

Jeśli jest tu administrator strony lub znawcy tematu zapraszam do dyskusji.

#it #lurker

Pierwsze co mi się rzuciło w oczy to słaby kod, szczególnie <head> postów. Nie piszę tego by obrazić autora strony, tylko by naprawić lurkera i uczynić go lepszym.

W chwili obecnej google praktycznie nie indeksuje poszczególnych postów bo wszystkie mają takie same atrybuty co strona główna, dlatego zaindeksowane rezultaty wyglądają tak:

Według mnie, żeby posty indeksowały się poprawnie należy zadbać żeby posty otwierały się na osobnej podstronie jak na wykopie i przynajmniej atrybut <title> wskazywał tytuł poszczególnych postów. Oczywiście przydała by się o wiele głębsza optymalizacja SEO, ale ten element jest kluczowy.

Jeśli jest tu administrator strony lub znawcy tematu zapraszam do dyskusji.

#it #lurker

52

Wojny na algorytmy – nowe wyzwanie dla cyberbezpieczeństwanaukawpolsce.pap.pl

Piosenka puszczona w radio może spowodować serię katastrof w ruchu drogowym lub wyciek poufnych danych bankowych. O tym, jak można oszukać asystentów głosowych i wprowadzić w błąd autonomiczne pojazdy, telefony i urządzenia, które same się uczą – pisze w nagrodzonej pracy doktorant Wojskowej Akademii Technicznej.

https://naukawpolsce.pap.pl/aktualnosci/news%2C85127%2Cwojny-na-algorytmy-nowe-wyzwanie-dla-cyberbezpieczenstwa.html

#AI #hakerzy #cyberprzestepczosc #technologia #bezpieczenstwo #it

https://naukawpolsce.pap.pl/aktualnosci/news%2C85127%2Cwojny-na-algorytmy-nowe-wyzwanie-dla-cyberbezpieczenstwa.html

#AI #hakerzy #cyberprzestepczosc #technologia #bezpieczenstwo #it

5

This X Does Not Existthisxdoesnotexist.com

#technologia #ai #sztucznainteligencja #ciekawostki #siecineuronowe #uczeniemaszynowe #it #podkreslnik

Korzystając z generatywnych sieci kontradyktoryjnych (GAN), możemy nauczyć się tworzyć realistycznie wyglądające fałszywe wersje niemal wszystkiego, co pokazuje zbiór witryn z linku.

Korzystając z generatywnych sieci kontradyktoryjnych (GAN), możemy nauczyć się tworzyć realistycznie wyglądające fałszywe wersje niemal wszystkiego, co pokazuje zbiór witryn z linku.

6